Unterrichtsbaustein

Schutz vor Identitätsdiebstahl am Beispiel Phishing-Mail

- Hauke Morisse

- Behörde für Schule und Berufsbildung Hamburg

- Torsten Otto

30. Oktober 2019

Einstieg

Ziele

- Die Schülerinnen und Schüler benennen wesentliche Merkmale einer digitalen Identität und beschreiben mögliche Szenarien eines Mißbrauches und Diebstahls einer Identität am Beispiel E-Mail. Sie erläutern technische Möglichkeiten zum Schutz digitaler Identität.

Fachkompetenzen

- Die Schülerinnen und Schüler benennen wesentliche Merkmale einer digitalen Identität und beschreiben mögliche Szenarien eines Mißbrauches und Diebstahls einer Identität vor allem am Beispiel E-Mail. Sie erläutern technische Möglichkeiten zum Schutz digitaler Identität.

Kompetenzen in der Digitalen Welt

- 4. Schützen & sicher Agieren

- 5. Problemlösen & Handeln

- 4.1 Sicher in digitalen Umgebungen agieren

- 4.2 Persönliche Daten und Privatsphäre schützen

- 5.1 Technische Probleme lösen

Medienausstattung

- 1:2 Tablets, Laptops oder Computerraum

Details

Informationen zum Unterrichtsgegenstand

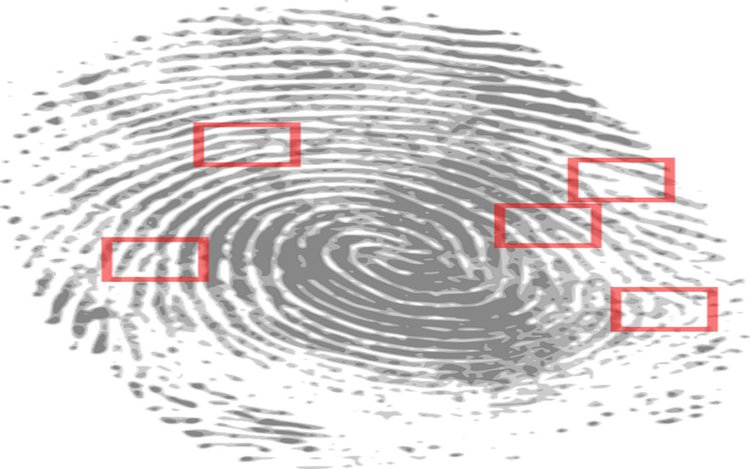

Phishing-Mails sind eine Möglichkeit, über betrügerische Fehlinformationen persönliche Daten abzusammeln. Hierbei ist insbesonders die Unachtsamkeit der User ein Problem. Typischerweise sind auch andere Formen des digitalen Identitätsdiebstahles auf ähnliche Muster zurückzuführen bzw. als solche zu identifizieren. Wichtig ist also die Schulung einer kritischen Grundhaltung zu empfangenen Nachrichten.

Beschreibung des Unterrichtsbausteins

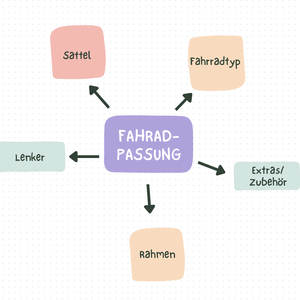

Die Schülerinnen und Schüler erarbeiten zunächst Möglichkeiten der Überprüfung analoger und digitaler Identitäten. Hier soll deutlich werden, dass es viele Möglichkeiten gibt, eine digitale Identität zu fälschen. Anschließend betrachten sie typische Phishing-Mails in Kleingruppen und erarbeiten Merkmale. In der gemeinsamen Reflexion geht es dann auch um Verhaltensweisen und technische Hintergründe, um sich gegen betrügerische Mails zu schützen. Weitergehende Fragestellungen sollen den Transfer zu anderen Kommunikationsmedien ermöglichen, beispielsweise wie Identitäten über andere Kanäle zusätzlich überprüft werden können.

Bildungsplanbezug

BP Informatik WP Sek 1 : „Wechselwirkungen zwischen Informatiksystemen, Individuem und Gesellschaft“ sowie „Qualität und Verlässlichkeit von Quellen und die Veränderung der Rolle von Medien in der Wissensgesellschaft“ (S.21)

Möglichkeiten der Differenzierung / Individualisierung

Insbesondere in der Reflexion bieten sich weitere Schwerpunktsetzungen an, beispielsweise zu Funktionsweise von Zertifizierungen, Maßnahmen von Unternehmen und öffentlichen Stellen, um eine zuverlässige Kommunikation zu unterstützen, etc. Auch der Schutz der eigenen digitalen Identität vor Mißbrauch kann noch umfangreicher ausgearbeitet werden.

Material

- MINT1102-Transparenter_Verlauf_Identitätsdiebstahl.pdf

- MINT1102-Transparenter_Verlauf_Identitätsdiebstahl.docx

- MINT1102-Muster-R1.pdf

- MINT1102-Muster-R1.docx

- MINT1102-Muster-L1.pdf

- MINT1102-Muster-L1.docx

- MINT1102-AB-B3.pdf

- MINT1102-AB-B3.docx

- MINT1102-AB-B2.pdf

- MINT1102-AB-B2.docx

- MINT1102-AB-B1.pdf

- MINT1102-AB-B1.docx

- Grafik_B3.png

- Grafik_B2.png

- Grafik_B1.png

Hinweise & Links

Hinweise

Die Zeitplanung ist straff, es könnte auch möglich sein, viele einzelne Aspekte noch weiter auszuarbeiten und zu diskutieren und dementsprechend dem Baustein mehr Zeit einzuräumen. Möglicherweise ergeben sich je nach Lerngruppe zahlreiche weitere Fragestellungen.

Weiterführende Literatur und Links